[Bonnes feuilles] 5 conseils à connaître pour booster son hygiène numérique !

L’hygiène numérique est l’une des bases trop souvent oubliées et négligées de la sécurité informatique. Ce sont tous des gestes quotidiens, les bonnes pratiques, les contrôles réguliers et les outils adéquats et adaptés qui permettent le mieux de protéger les informations, les accès et les outils de l’entreprise.

L’hygiène numérique est l’une des bases trop souvent oubliées et négligées de la sécurité informatique. Ce sont tous des gestes quotidiens, les bonnes pratiques, les contrôles réguliers et les outils adéquats et adaptés qui permettent le mieux de protéger les informations, les accès et les outils de l’entreprise.

Cet article est extrait du livre de Renaud Tisserant et Mickaël Vigreux « Pro en Cybersécurité ». Mickaël Vigreux intervient en conférences au Salon SME le 13 et 14 octobre 2025. Venez l’écouter.

Ces gestes permettent de réduire considérablement les risques d’incident mais aussi de limiter la portée de leurs conséquences. C’est l’ensemble des bonnes pratiques adopté par tous les utilisateurs et les acteurs qui fait fonctionner correctement la structure et qui permettra d’améliorer votre sécurité.

L’importance qu’ont prise les outils numériques dans notre quotidien, dans les entreprises, les organisations ou les institutions fait que chaque geste compte, même le plus anodin. Ce n’est pas qu’un enjeu de sécurité, c’est aussi un enjeu de protection de votre vie privée. Personne ne souhaite la divulgation par erreur d’informations sensibles.

Les utilisateurs sont trop souvent dépassés, voire lassés, par les évolutions rapides des technologies et la saturation par exemple du nombre de comptes, de mots de passe et d’accès à un nombre toujours croissant d’outils. Sélectionner et proposer des outils et des bonnes pratiques permettant de faire face à ces défis est une des pistes à privilégier dans cet objectif

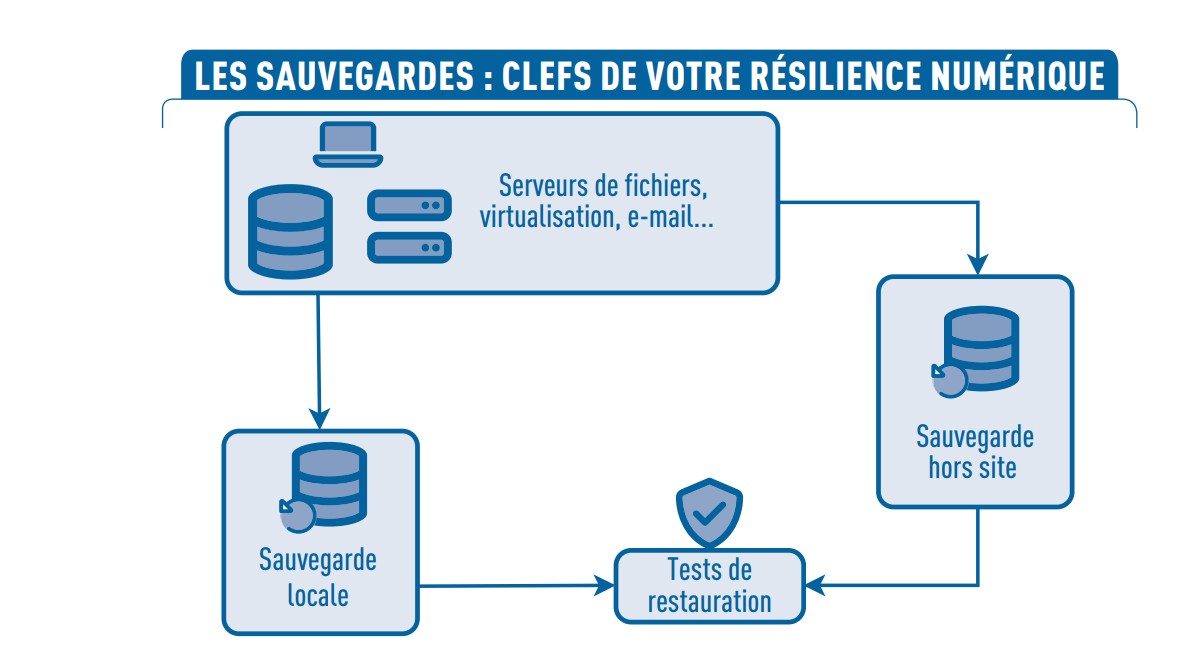

Choyer ses sauvegardes

La sauvegarde consiste à créer plusieurs copies de ses données afin de les protéger contre la perte, l’altération ou la suppression. Ces copies doivent être stockées sur différents supports et garantissent la survie de l’entreprise en cas de pertes massives d’informations ou d’attaque.

Au-delà des risques cyber, les sauvegardes sont utiles au quotidien dans le cas de l’effacement par erreur d’un fichier par exemple. Elles sont la clé de la résilience numérique d’une organisation et la garantie de pouvoir continuer une activité malgré une cyberattaque ou un acte de malveillance d’un salarié, par exemple.

La sauvegarde doit être faite régulièrement, contrôlée, monitorée et répartie au minimum dans deux endroits différents. C’est une assurance, un contournable dans un environnement numérique où l’intégrité et la persistance des données sont des enjeux centraux aussi bien pour les entreprises que pour nos vies professionnelles et personnelles. La négliger revient à prendre des risques inutiles et à mettre en danger la pérennité de votre organisation.

Même si gérer des sauvegardes peut sembler rébarbatif, inutile et sans valeur, intégrez bien que la sauvegarde est un investissement dans votre sécurité.

L’intérêt de choyer ses sauvegardes

La sauvegarde est indispensable et vitale :

- pour se prémunir des pertes accidentelles que ce soit par une erreur de suppression d’un fichier ou une panne d’un matériel informatique ;

- pour reconstruire l’infrastructure en cas de désastres complets et de perte de l’ensemble de l’outil de production comme, par exemple, après un incendie ;

- pour ne pas avoir à se poser la question : « Doit-on payer une rançon lorsque les serveurs ont été chiffrés » et pour pouvoir rapidement redémarrer les outils de production après une cyberattaque.

Pour l’utiliser

Une bonne stratégie de sauvegarde repose sur la règle du 3-2-1 :

- trois copies de vos données ;

- sur deux supports différents ;

- avec une copie hors site.

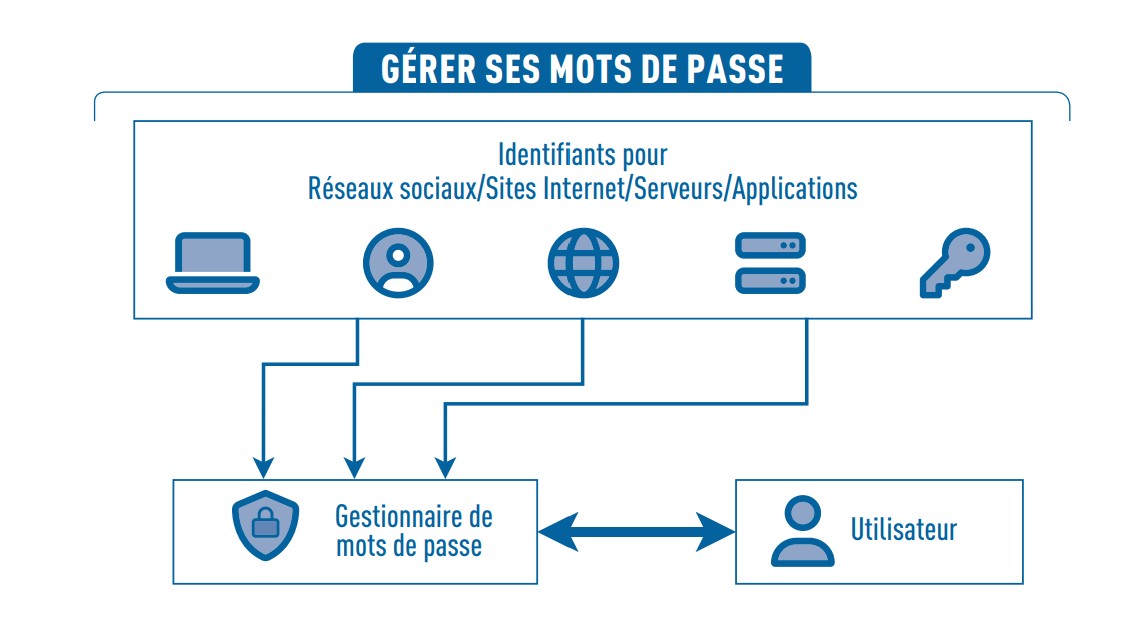

Gérer ses mots de passe

« Mot de passe oublié » : combien de fois par jour cliquez-vous, avec agacement, sur ce lien ? Si vous utilisez le même mot de passe, pour vos comptes, vous devez consulter cet outil ! (Idem si vos mots de passe sont : le nom de votre chien, de votre conjoint(e), votre enfant ou de votre club de foot préféré.) Les mots de passe sont omniprésents dans les entreprises pour accéder aux différentes ressources nécessaires au travail et au quotidien. Pourtant, leur gestion est peu prise en compte par les services informatiques et dans la sécurisation des infrastructures. Alors que les solutions technologiques d’accès sans mot de passe, par la biométrie ou via l’authentification par smartphone, se développent, il ne faut pas négliger la mise en place des solutions centralisées et sécurisées pour stocker et protéger l’ensemble des codes. Les politiques et les dispositifs d’authentification multifacteurs constituent une couche de protection essentielle à mettre en place. Ces outils permettent lors de la compromission d’un mot de passe de bloquer l’accès à l’attaquant qui ne détient seulement qu’une seule des deux clefs permettant d’accéder au compte.

Intérêt de gérer les mots de passe

- Renforcer la sécurité globale de l’infrastructure et des accès.

- Limiter les risques d’attaque par force brute (essai de tous les codes possibles).

- Limiter la portée de la compromission d’un seul mot de passe, si celui-ci est unique et utilisé pour un seul accès et non pas pour tous les accès.

Pour l’utiliser

- Définir le volume, les besoins, les niveaux d’accès aux mots de passe entre les différents utilisateurs de l’entreprise.

- Mettre en place la double authentification partout où cela est possible.

- Mettre en place un gestionnaire de mot de passe pour l’ensemble des utilisateurs avec des procédures de récupération et de sécurité adaptées. Le gestionnaire fait office de coffre-fort contenant l’ensemble des clés numériques permettant d’accéder à des ressources. Un seul mot de passe, éventuellement couplé à une authentification biométrique, permet d’accéder au coffre contenant tous les autres mots de passe.

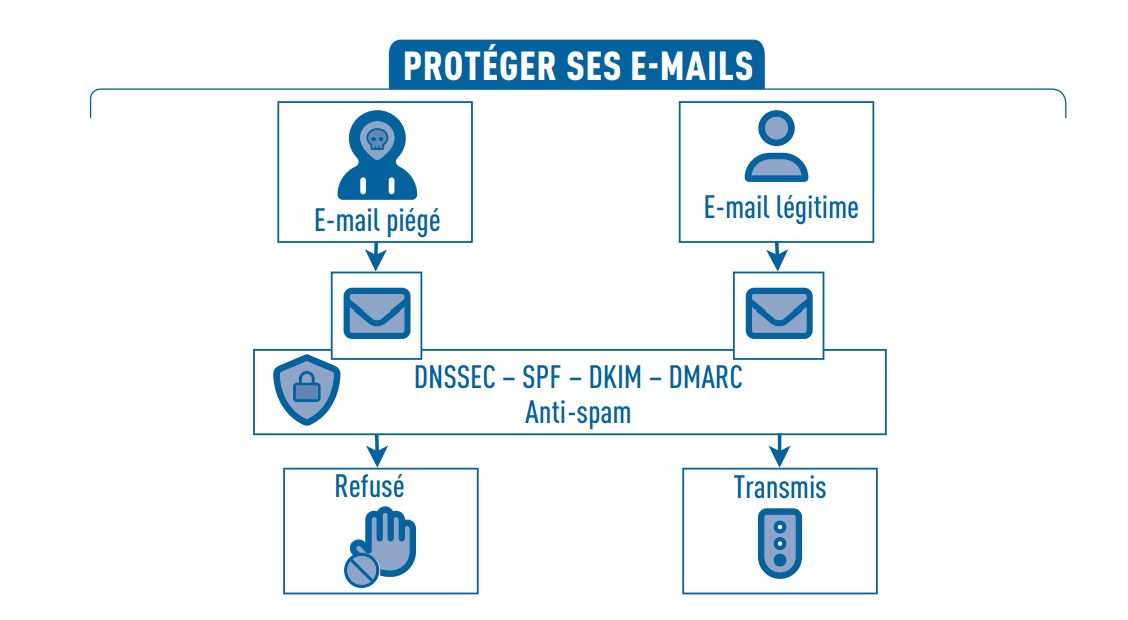

Protéger ses e-mails

L’e-mail permet aujourd’hui de communiquer rapidement et partout dans le monde. Mais au-delà du progrès dans les communications, il a aussi amené avec lui le spam et l’usurpation d’identité.

La protection des e-mails se fait alors selon deux axes majeurs :

- Les e-mails que l’on reçoit : se prémunir en particulier du phishing. Il s’agit là de se protéger.

- Les e-mails que l’on envoie : se protéger contre l’usurpation d’identité (spoofing).

L’objectif est de protéger les tiers et nos interlocuteurs.

Pour les données les plus sensibles, un chiffrage de l’ensemble des échanges par e-mail est nécessaire.

Intérêt de protéger ses e-mails

- Réduire la surface d’attaque de l’entreprise et les risques liés au phishing.

- Protéger les autres entreprises et ses interlocuteurs.

Pour l’utiliser

Pour les e-mails que l’on envoie, mettre en place les sécurités suivantes :

- DNSSEC protège contre l’usurpation de votre nom de domaine : une signature cryptographique est ajoutée aux enregistrements DNS afin de sécuriser les données transmises sur les réseaux.

- SPF donne au serveur recevant un e-mail la liste des serveurs autorisés à l’envoyer. Si un serveur non autorisé envoie un e-mail, il sera refusé.

- DKIM signe électroniquement les e-mails. Elle est transparente pour l’utilisateur mais certifie que l’auteur d’un e-mail est bien l’e-mail affiché. L’autre atout est qu’il améliore la délivrabilité des e-mails envoyés, utile pour améliorer l’efficacité de vos campagnes d’e-mailing !

- DMARC détermine le comportement à avoir lorsqu’un serveur reçoit un e-mail (filtrer ou garder).

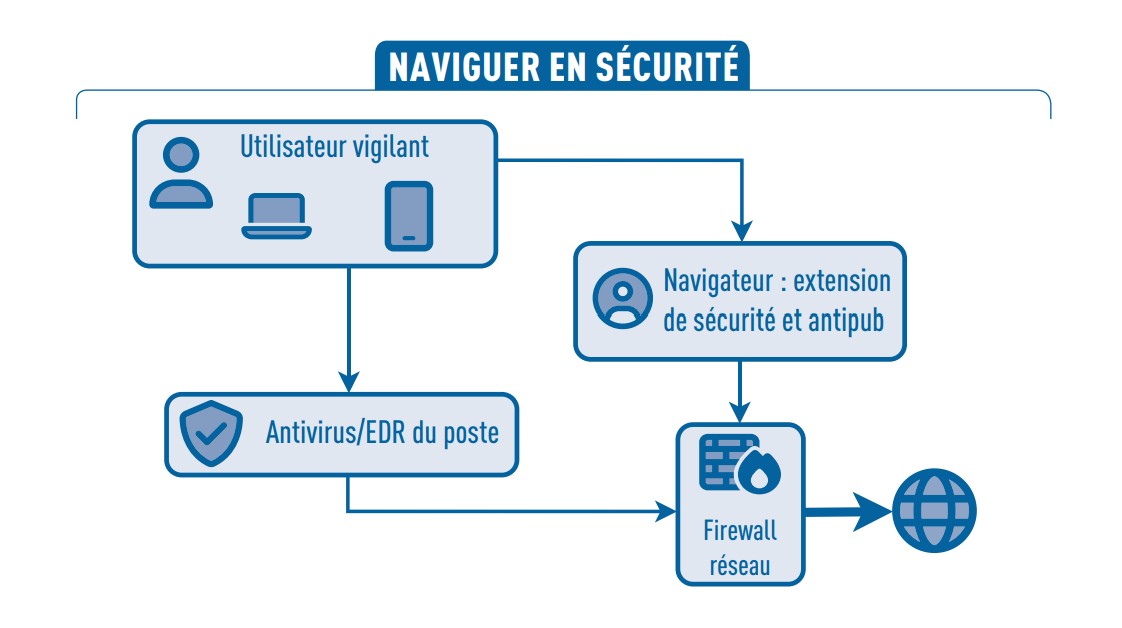

Naviguer en sécurité

La navigation Web est l’un des points d’entrée dans les infrastructures. Que ce soient des sites falsifiés, des programmes malveillants installés en faisant croire à un programme légitime ou un faux bandeau de publicité, les menaces sont nombreuses. Les personnes malveillantes feront tout pour tromper les utilisateurs et pour parvenir à leurs fins : obtenir des clics, des installations de logiciels malveillants ou voler des données ou de l’argent via de faux sites.

Naviguer en sécurité sur Internet requiert de bons réflexes et outils :

- Technique : vous devrez vous assurer de la mise à jour régulière des navigateurs Internet utilisés, sur tous les appareils (fixes et mobiles). Puis, pour limiter les attaques, vous installerez une extension de protection et mettrez en place au niveau du réseau de l’entreprise un firewall équipé d’un système de filtrage. Ces actions réduiront déjà les risques de manière conséquente.

- Utilisateur : sensibiliser les utilisateurs aux bonnes pratiques. Le devoir d’alerte est trop oublié. Vous avez le droit de vous tromper et de cliquer sur un lien, mais vous avez le devoir d’alerter si vous pensez avoir cliqué indûment sur un lien potentiellement dangereux.

Intérêt de sécuriser sa navigation

Lorsqu’on recherche sur Internet un logiciel à installer, des sites douteux et malveillants polluent les résultats de recherche. Ces sites vous aguicheront avec un « téléchargement gratuit » et vous pollueront ensuite de publicité ou, pire, vont être utilisés pour le vol d’identifiants, de données bancaires ou l’installation d’extensions.

Vous devez mettre en place les outils permettant de vous prémunir de ces téléchargements dangereux.

Les bloqueurs et autres systèmes de filtrage permettent de limiter le risque de phishing en empêchant une connexion à des sites Web compromis.

Pour l’utiliser

- Sécuriser les points d’accès Internet et mettre en place un pare-feu.

- Monitorer l’alerte en cas de détection d’un incident.

- Installer sur tous les postes et terminaux des bloqueurs sur les navigateurs.

- Tester régulièrement le bon fonctionnement de l’ensemble.

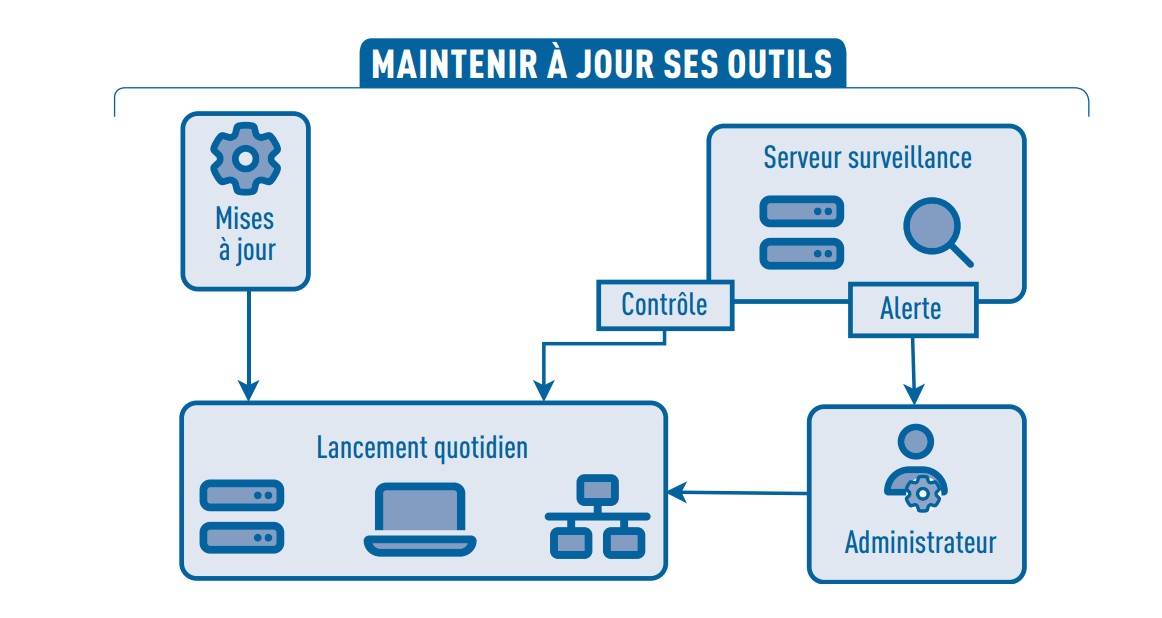

Maintenir ses outils à jour

Tous les jours, des nouvelles failles de sécurité sont découvertes et corrigées (ou « patchées »). Cela peut rendre à chaque instant le système d’information d’une entreprise vulnérable à tout type d’attaques, si son système n’est pas perpétuellement à jour. Des acteurs malveillants scannent en permanence les réseaux à la recherche de matériels n’ayant pas été assez rapidement mis à jour. C’est une opportunité en or pour eux ! Pourquoi se fatiguer à forcer des maisons avec des portes blindées quand certaines laissent une fenêtre ouverte ? Se maintenir à jour, c’est :

- se protéger des attaques les plus récentes, appliquer les correctifs et se débarrasser de bugs dérangeants ;

- maintenir à jour ses logiciels et systèmes et profiter des nouvelles fonctionnalités ;

- mettre à jour tous ses systèmes connectés ;

- superviser et contrôler que les mises à jour sont bien déployées (avec un tableau de suivi des mises à jour) et rester constamment informé.

Intérêt de maintenir ses outils à jour

Un système, un logiciel, une caméra, un copieur ou tout autre équipement connecté aura au moins une fois dans sa vie une faille critique découverte. Les maintenir à jour relève, dans ce contexte, d’un impératif de survie des infrastructures.

Même si un équipement compromis ne représente pas forcément une menace immédiate, il servira à lancer d’autres attaques et de relais pour les attaquants.

Cela permet de :

- prévenir l’exploitation de vulnérabilités ;

- réduire la surface d’attaque de l’infrastructure.

Pour l’utiliser

- À l’installation d’un nouvel équipement, configurer les mises à jour automatiques par défaut.

- Mettre en place un planning de mises à jour. Avoir 150 PC et 17 serveurs qui lancent en même temps un téléchargement est contreproductif, surtout si le firewall redémarre au milieu pour aussi se mettre à jour obligeant l’ensemble des autres équipements à relancer leurs téléchargements.

- Disposer d’un outil de contrôle de la version en place sur chaque équipement et mettre en place des systèmes d’alerte.

Cet article est extrait du livre : Pro en Cybersécurité de Renaud Tisserant et Mickaël Vigreux publié chez Vuibert.

A propos des auteurs

Renaud Tisserant est président d’Inaty, associé de Qorum Secur’Num, architecte en cybersécurité, consultant exercices de crises et engagé de longue date dans les syndicats patronaux pour la défense du secteur du numérique.

Mickaël Vigreux est responsable commercial de l’Afnic. Il est expert visibilité et stratégie web dans l’émission TV « Connecte ta boîte » sur BFM TV, RMC Story et RMC Découverte (saisons 1 à 3) et auteur de Tout le monde peut trouver des clients avec Internet !

Mickaël Vigreux est responsable commercial de l’Afnic. Il est expert visibilité et stratégie web dans l’émission TV « Connecte ta boîte » sur BFM TV, RMC Story et RMC Découverte (saisons 1 à 3) et auteur de Tout le monde peut trouver des clients avec Internet !

![]()

Article publié en partenariat avec Vuibert.

Pour aller plus loin

Retrouvez Mickaël Vigreux pour une conférence « Comment être visible sur internet et attirer en partant de zéro ? » au Salon SME, l’événement pour les indépendants, créateurs et dirigeants de TPE, lundi 13 octobre de 14h15 à 15h.

Pour aller plus loin

Participez au Salon SME, l’événement pour les indépendants, créateurs et dirigeants de TPE, les mardi 13 et mercredi 14 octobre 2026 :

- Venez ouvrir votre avenir d’entrepreneur

- Venez accélérer votre projet et votre développement

- Venez rencontrer des experts de l’entrepreneuriat

Commentaires